Bien souvent, nous pensons que les systèmes d’information nécessitent uniquement les meilleures protections du marché pour être en sécurité. C’est le ressenti partagé par de nombreux clients interrogés au fil des années. Pourtant, il apparaît clairement que cette croyance est un leurre. La cybersécurité est souvent mise à l’épreuve non seulement à cause de configurations mal appliquées, d’un manque de maintenance opérationnelle ou de failles liées à l’ingénierie sociale, mais aussi à cause de menaces internes. Et si le plus redoutable des attaquants se trouvait déjà dans votre organisation ?

Sécuriser la donnée serait le Saint Graal ? Pendant longtemps, la protection s’est focalisée sur les points d’entrée réseau, système et utilisateur, sans réellement considérer la donnée elle-même. Or, à mesure que les cyberattaquants affinent leurs tactiques, il devient évident que la défense ne peut plus simplement s’appuyer sur des barrières technologiques : elle doit également porter une attention particulière aux processus, aux personnes et, surtout, aux informations qui circulent au cœur de l’entreprise.

1. L’importance de la classification et du chiffrement des données

Pour protéger efficacement la donnée, il est primordial de la connaître et de la classifier. Il est d’usage de répartir les informations en différents niveaux de sensibilité (par exemple : public, interne, confidentiel, secret). Cela permet d’appliquer des contrôles de sécurité adaptés à chaque catégorie :

- Chiffrement robuste (AES-256, RSA-2048, etc.),

- Traçabilité renforcée (logs, alertes SIEM),

- Restrictions d’accès ciblées (ACL, RBAC, MFA).

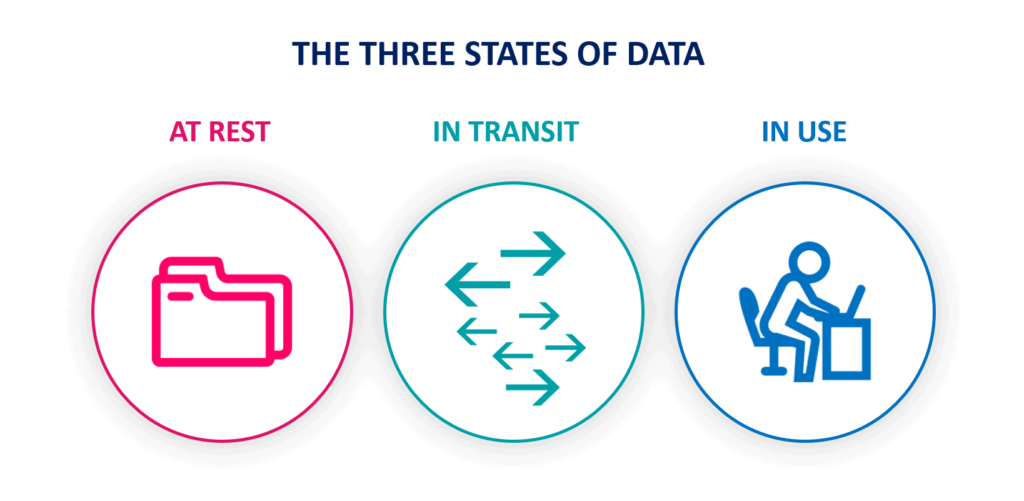

Ces mécanismes de chiffrement doivent s’appliquer à toutes les étapes du cycle de vie des données : au repos (chiffrement des disques), en transit (TLS, VPN) et en cours d’utilisation (enclaves matérielles). L’objectif : réduire la surface d’attaque pour que, même en cas d’intrusion, les informations restent inexploitables pour l’assaillant.

2. La nécessité d’une gestion rigoureuse de la configuration et de la maintenance

Au-delà de la simple installation de solutions de sécurité, une configuration continue et une mise à jour régulière des systèmes sont essentielles pour limiter les failles. En effet, nombre d’incidents de sécurité découlent de mauvaises pratiques :

- Ports réseau laissés ouverts,

- Droits d’accès trop permissifs,

- Absence de chiffrement sur de nouveaux services,

- Mots de passe par défaut non modifiés, etc.

Le maintien opérationnel repose aussi sur une surveillance proactive : déploiement de correctifs (patch management), vérification de la cohérence des configurations, audits réguliers. Les solutions de configuration management (Puppet, Chef, Ansible) et d’Infrastructure as Code (Terraform) permettent de reproduire systématiquement des configurations sécurisées, tout en limitant l’erreur humaine.

3. Se prémunir de l’ingénierie sociale et des menaces internes

Même si l’infrastructure et les applications sont correctement durcies, l’ingénierie sociale (phishing, spear-phishing, vishing…) et les menaces internes (collaborateurs malveillants ou négligents) demeurent des vecteurs d’attaque particulièrement redoutables. Un employé qui connaît déjà l’environnement et les données critiques dispose souvent d’un net avantage pour contourner certaines mesures de sécurité.

Pour limiter ces risques :

- Former et sensibiliser régulièrement l’ensemble du personnel (exercices de phishing, ateliers de bonnes pratiques),

- Surveiller et corréler les signaux anormaux par le biais d’outils de Data Loss Prevention (DLP) et/ou d’analyse comportementale (UEBA),

- Mettre en place des politiques de contrôle des accès (Zéro Trust, par exemple) qui restreignent les privilèges au strict nécessaire.

Une démarche méthodique de monitoring et de journalisation (logs centralisés dans un SIEM) permet aussi de repérer les activités inhabituelles et d’enquêter plus facilement en cas d’incident.

Sécuriser la donnée ne signifie pas simplement empiler des solutions de sécurité dernier cri : il s’agit plutôt d’orchestrer intelligemment des outils, des processus et des formations pour anticiper, détecter et gérer les menaces. La question « Et si le meilleur attaquant était interne ? » rappelle qu’aucune barrière technologique n’est infaillible si l’on omet le facteur humain.

Ainsi, la cybersécurité moderne exige une approche globale :

- Technique, pour consolider infrastructures et applications,

- Organisationnelle, pour veiller à la conformité et à la bonne configuration,

- Humaine, pour ne pas sous-estimer l’impact que peut avoir un collaborateur malintentionné — ou simplement négligent.

Aujourd’hui plus que jamais, la capacité d’une organisation à identifier, protéger et surveiller ses données sensibles constitue un avantage concurrentiel majeur et le gage d’une résilience durable face aux cybermenaces.